Jetzt kaufen 2FA in Microsoft 365: Warum die Zwei-Faktor-Authentisierung unverzichtbar

Das BSI stellt eine „erhöhte Bedrohungslage“ fest, doch 70 Prozent aller Firmen fühlen sich gar nicht bedroht. Das ist ein gefährlicher Trugschluss, denn gerade kleine und mittlere Unternehmen rücken immer stärker ins Visier der Angreifer. Eine grundlegende Cyberhygiene könnte hier bereits 80 Prozent aller Hacker-Schäden vermeiden.

Der russische Angriff auf die Ukraine markiert auch für die IT-Sicherheit eine Zeitenwende. In seinem „Update vom 3. August 2022“ stellt das Bundesamt für Sicherheit in der Informationstechnik (BSI) weiterhin eine „erhöhte Bedrohungslage für Deutschland“ fest. Bislang hatten in diesem Zusammenhang stehende IT-Sicherheitsvorfälle zwar nur vereinzelt Auswirkungen. Doch seit Ende April 2022 beobachtet das BSI wiederholt Distributed-Denial-of-Service-Angriffe (DDoS) von Hacktivisten auf Ziele in Deutschland und international. Wie kritisch die Lage für kleine und mittlere Unternehmen ist, belegen zudem zwei aktuelle Studien.

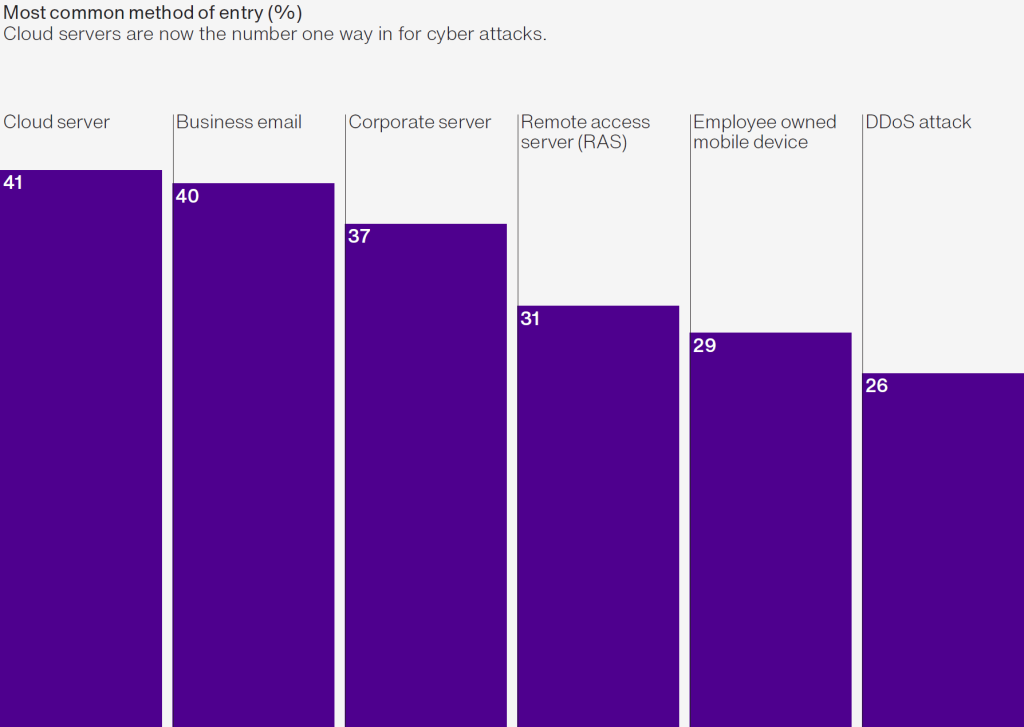

Pandemie, Fachkräftemangel und Energieknappheit? Für die meisten Betriebe stellen diese Faktoren vergleichsweise geringe Gefahren dar. Das größte unternehmerische Risiko liegt laut dem „Hiscox Cyber Readiness Report 2022“ in Cyberattacken. Demnach geben fast die Hälfte der befragten Unternehmen (48 Prozent) an, im vergangenen Jahr von mindestens einer Cyberattacke betroffen gewesen zu sein. Dem Report zufolge stellen Cloud-Server und Business-E-Mails dabei die beliebtesten Einfallstore für Angreifer dar, während DDoS-Attacken eher seltener zum Einsatz kommen.

Besonders interessant ist, dass vor allem kleine und mittlere Unternehmen stärker ins Visier der Angreifer rücken. Die Studienergebnisse zeigen, dass die Zahl der durchschnittlich pro Jahr bemerkten Angriffsversuche bei Firmen mit 250 bis 999 Mitarbeitenden von 45 Vorfällen im Vorjahr auf 69 im Jahr 2021 anstieg. Bei Betrieben mit zehn bis 49 Beschäftigten kletterte die Anzahl der Cyberattacken von 31 auf 56 Vorfälle. Noch verheerender fällt der Vorjahresvergleich bei Kleinstunternehmen mit weniger als zehn Mitarbeitern aus: Hier hat sich die Zahl der Cyberangriffe fast vervierfacht (40 statt elf im Vorjahr).

Eine Entwicklung, die kaum verwundert: Während sich größere Firmen immer besser gegen Angriffe schützen, fallen die Sicherheitshürden bei kleinen und mittleren Unternehmen häufig viel geringer aus. Zudem sind KMUs als Software- und IT-Dienstleister oft der ideale Einstiegspunkt für Attacken auf nachfolgende Großunternehmen in der Wertschöpfungskette. Experten sehen in diesen Angriffen auf Lieferketten (auch Supply-Chain-Attacken genannt) längst den nächsten großen Trend.

Trotz aller Warnungen und Fakten kommt die Ernsthaftigkeit der Bedrohungslage oft nur langsam in den Köpfen der Verantwortlichen an. Die Studie „CyberDirekt Risikolage 2022“, für die das Düsseldorfer Marktforschungsinstitut Innofact 511 Entscheider*innen im deutschen Mittelstand befragte, verrät einiges über die aktuelle Wahrnehmung von Cyberbedrohungen:

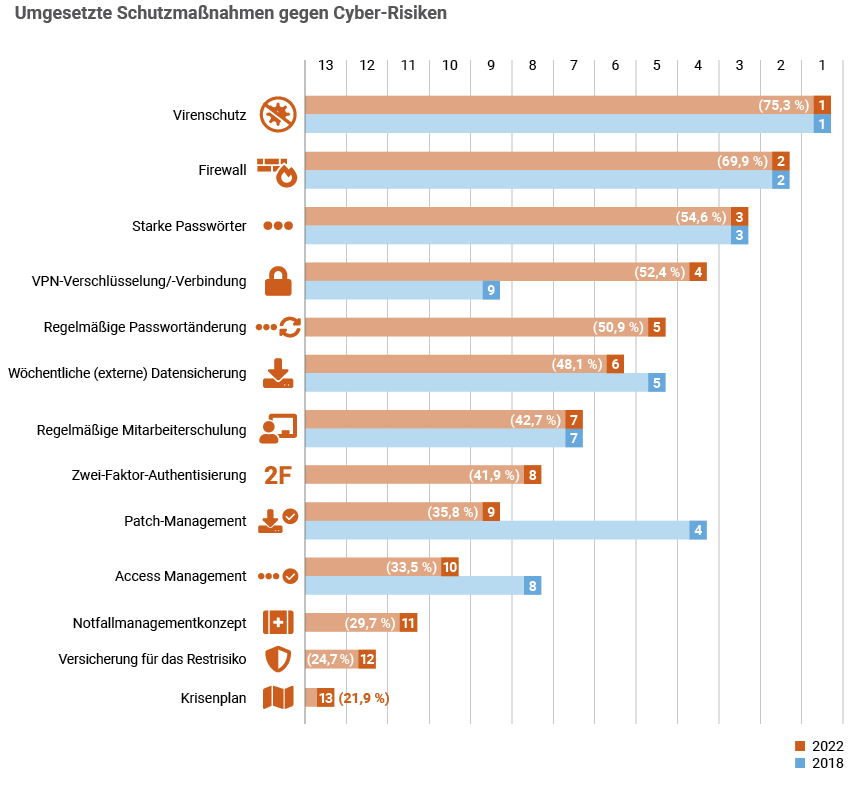

Dementsprechend fällt auch das Risikomanagement aus: Als größte Gefahrenquelle im Arbeitsumfeld sehen die Mittelständler vor allem schwache Passwörter, deshalb nutzen immerhin 50,9 Prozent der Unternehmen regelmäßige Passwortwechsel als Präventivmaßnahme. Eine starke Zwei-Faktor-Authentisierung (41,9 Prozent) landet bei den Schutzmaßnahmen allerdings abgeschlagen auf dem achten Platz, knapp vor einem aktiven Patch-Management, das gerade einmal 35,8 Prozent der befragten Firmen verwenden.

„Die Studie zur Cybersicherheit im deutschen Mittelstand zeigt vor allem, dass das Thema trotz der hohen Gefahrenlage und Medienpräsenz noch nicht durchgängig in den Köpfen angekommen ist“, erläutert Ole Sieverding, Geschäftsführer bei CyberDirekt, die Studienergebnisse.

Beide Studien verdeutlichen, dass KMUs verstärkt präventive Maßnahmen einsetzen müssen. „Regelmäßige Patches, Multi-Faktor-Authentifizierung, Mitarbeiterschulungen zur Informationssicherheit sowie eine effiziente Krisenplanung sind für eine gute Cyberhygiene unerlässlich“, betont auch Gabor Sas, Senior Underwriter Financial Lines bei AGCS Österreich, im „Allianz Cyber Report 2021“. Rund 80 Prozent aller Ransomware-Schäden ließen sich dadurch vermeiden.

Eine essenzielle Rolle spielt dabei eine saubere Passwort-Hygiene. Doch genau hier mangelt es noch immer, wie eine aktuelle Studie von Beyond Identity zeigt. Die Umfrage unter mehr als tausend deutschen Beschäftigten führt IT-Verantwortlichen noch einmal die häufigsten Fehler bei der Verwendung von Passwörtern vor Augen:

Da verwundert es kaum, dass 42 Prozent der Befragten bereits mehr als zweimal eine Kompromittierung ihres Passworts erlebt haben. Das kann durchaus gravierende Folgen haben, denn laut dem „Verizon 2019 Data Breach Investigations Report“ sind 80 Prozent der Hacker-Angriffe auf schwache und kompromittierte Passwörter zurückzuführen.

Starke Passwörter sind allerdings nur die halbe Miete. Erst die Kombination mit einer Zwei-Faktor-Authentifizierung (2FA) sorgt für eine ausreichende Cyberhygiene. Welch umfassenden Effekt eine zwangsweise Einführung sicherer 2FA-Log-ins haben kann, zeigt beispielsweise Google. Der Cloud-Gigant aktivierte Ende 2021 automatisch die Zwei-Faktor-Authentifizierung für über 150 Millionen Nutzer und über zwei Millionen YouTuber. Bereits im Februar 2022 vermeldete Google, dass nach der Umstellung ein Rückgang von 50 Prozent an kompromittierten Konten zu beobachten war.

Eine umfassende Verwendung zeitlich limitierter TOTP-Einmalkennwörter sowie der Verzicht auf kompromittierbare Smartphone-Apps würde diese Quote sicher nochmals verbessern. Denn: Ein Hardware-Authenticator wie der REINER SCT Authenticator nutzt keine Online-Dienste und arbeitet ohne Internet-Verbindung. Eine Echtzeit-Übermittlung der sensiblen Authenticator-Daten durch Smartphone-Malware ist somit ausgeschlossen.

Jetzt kaufen 2FA in Microsoft 365: Warum die Zwei-Faktor-Authentisierung unverzichtbar

Jetzt kaufen Sicherheit auf ein neues Level: Warum 2FA in

Jetzt kaufen (2FA) Zwei-Faktor-Authentisierung bzw. Authentifizierung an Universitäten: Ein umfassender

DNS-Spoofing: Definition und Schutzmaßnahmen In der IT-Sicherheit ist DNS-Spoofing ein

Inkognito-Modus richtig nutzen Der Inkognito-Modus klingt im ersten Moment für

Jetzt kaufen 2FA in öffentlichen Verwaltungen Warum Sicherheit unerlässlich ist!

Proxy-Server und die Gefahr durch Hacker Proxy-Server dienen als Vermittler

Adversary-in-the-Middle-Angriff: Gefahr für alle Daten Ein Adversary-in-the-Middle-Angriff ist eine Form

Man-in-the-Middle-Angriff erkennen und verhindern Ein Man-in-the-Middle-Angriff ist eine Attacke, bei

Datenschutz bei ChatGPT und anderer KI Mit neuen Entwicklungen und

Zeiterfassung und Datenschutz Durch die Entscheidung des Bundesarbeitsgerichts im September

Vishing und was man dagegen tut Beim Vishing handelt sich

Daran erkennt man, dass das Handy gehackt wurde Das Handy

Eine hacksichere Webseite erstellen Die eigene Webseite hacksicher zu machen,

Cybersecurity im Urlaub Urlaubszeit. Endlich Entspannung. Fern von der Arbeit.

Qualifikationen von Datenschutzbeauftragten Ein Datenschutzbeauftragter sorgt dafür, dass in einem

Umgang mit gehackten E-Mails Die E-Mail ist als Kommunikationsmedium nicht

Betrügerische Webseiten und Fake Shops Dass Hacker alles versuchen, um

So kann man Spam verhindern Spam ist uns allen sehr

Statistiken zur Zwei-Faktor-Authentifizierung Statistiken zur Zwei-Faktor-Authentifizierung Die Zwei-Faktor-Authentifizierung gibt es