Jetzt kaufen 2FA in Microsoft 365: Warum die Zwei-Faktor-Authentisierung unverzichtbar ist für Ihren Schutz In

Warum Sicherheit unerlässlich ist!

Warum Sicherheit unerlässlich ist!

2FA in öffentlichen Verwaltungen: In einer digital vernetzten Welt ist der Umgang mit Daten von großer Bedeutung. Sie sind kostbar und müssen behutsam geschützt werden, besonders in öffentlichen Verwaltungen, wo vertrauliche Informationen das Fundament unseres Zusammenlebens bilden. Die Schlüsselrolle dabei spielt die verantwortungsvolle Sicherung dieser Daten. Um die Sicherheit dieser wertvollen Informationen effektiv zu erhöhen, ist die Zwei-Faktor-Authentifizierung bzw. Authentisierung (2FA) die wirksamste Methode.

Erklärung von 2FA: Was ist 2-Faktor-Authentifizierung bzw. Authentisierung?

Um die Sicherheit von Daten in öffentlichen Verwaltungen zu gewährleisten, ist die Implementierung der 2-Faktor-Authentifizierung unverzichtbar. Doch was genau verbirgt sich hinter diesem Begriff? Bei der 2FA handelt es sich um ein zusätzliches Sicherheitsverfahren zur Authentifizierung von Benutzern.

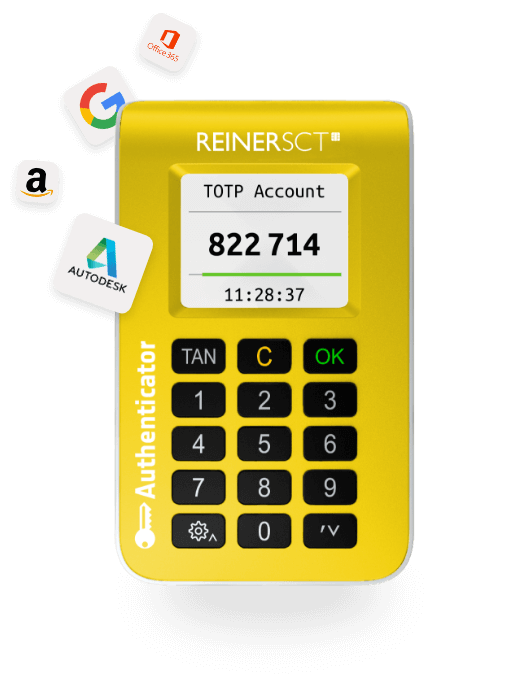

Im Gegensatz zur herkömmlichen Passwort-Authentifizierung wird hierbei ein zweiter Faktor benötigt, um auf das System zugreifen zu können. Dies kann beispielsweise ein TOTP-Code sein, der auf einer physischen Hardware (REINER SCT Authenticator) vorliegt. Durch diesen zusätzlichen Faktor wird die Sicherheit deutlich erhöht und Passwortdiebstahl erschwert. Auch für öffentliche Verwaltungen bietet dieses Sicherheitsverfahren viele Vorteile und sollte daher unbedingt in Betracht gezogen werden.

In öffentlichen Verwaltungen werden täglich eine große Menge an sensiblen Daten verarbeitet, wodurch die Datensicherheit zu einem wesentlichen Thema wird. Die Implementierung von zusätzlicher Sicherheit durch 2FA (Zwei-Faktor-Authentifizierung) ist daher unverzichtbar.

Durch das Hinzufügen eines zweiten Faktors zur Authentifizierung, wird die Sicherheit erhöht und ein Passwortdiebstahl verhindert. Auch die Zugangskontrolle kann durch 2FA in öffentlichen Verwaltungen verstärkt werden, indem nur authentifizierte Benutzer auf Daten zugreifen können.

Insgesamt bietet die Implementierung von 2FA in öffentlichen Verwaltungen ein höheres Maß an Sicherheit für Unternehmen sowie Bürgerinnen und Bürger und sollte daher nicht vernachlässigt werden.

Systemhäuser bieten als ganzheitliche IT-Dienstleister eine umfassende Lösung für die Herausforderung der Digitalisierung kleiner Kommunen. Ihr integrierter Ansatz, der Hardware, Software und Sicherheitsberatung aus einer Hand liefert, ermöglicht es den Kommunen, ihre IT-Struktur effizient zu optimieren und die digitale Sicherheit zu stärken. Systemhäuser spezialisieren sich darauf, den spezifischen Anforderungen jeder Gemeinde gerecht zu werden und bieten so einen zugeschnittenen Schutz vor Cyberangriffen.

Des Weiteren liegt der Fokus der Systemhäuser auf der Implementierung von Sicherheitsstrategien wie der Zwei-Faktor-Authentifizierung bzw. Authentisierung, die von Sicherheitsexperten als einer der effektivsten Wege zur Gewährleistung höchster Sicherheitsstandards empfohlen wird.

Die Zusammenarbeit mit einem Systemhaus bietet nicht nur eine hochwertige Sicherheitsinfrastruktur, sondern auch eine strategische Unterstützung, die die digitale Transformation von Kommunen erleichtert und zugleich die steigenden Anforderungen in Sachen Cybersicherheit effektiv adressiert.

Die Vorteile von Hardware-basierter 2FA in öffentliche Verwaltungen

Erstens ist ein Hardware-Authenticator in der Regel immun gegen Angriffe wie Phishing oder Man-in-the-Middle-Angriffe. Da der Authentifizierungscode direkt auf dem Gerät generiert wird, kann er nicht durch betrügerische Websites oder bösartige Software abgegriffen werden. Dies erhöht die Sicherheit erheblich, da Angreifer physischen Zugriff auf den Authenticator haben müssten, um die Codes zu stehlen.

Zweitens ist die Verwendung eines Hardware-Authenticators in öffentlichen Verwaltungen sinnvoll, da es sich um einen dedizierten, spezialisierten Sicherheitsmechanismus handelt. Im Vergleich dazu sind Handys multifunktionale Geräte, die für verschiedene Zwecke verwendet werden, und können daher anfälliger für Sicherheitsrisiken sein. Ein Hardware-Authenticator ist darauf ausgelegt, ausschließlich für die Authentifizierung verwendet zu werden, was die Wahrscheinlichkeit von Sicherheitsverletzungen verringert.

Zusammenfassend lässt sich sagen, dass die Implementierung einer 2FA in öffentlichen Verwaltungen als Hardware-Lösung der beste Schutz ist, da sie eine robuste Sicherheitslösung bietet, die gegen verschiedene Angriffsvektoren immun ist und speziell für die Authentifizierung entwickelt wurde. 2FA in öffentlichen Verwaltungen sollte ein Hardware-Authenticator dem Einsatz von Handys vorgezogen werden, um die Sicherheit und Zuverlässigkeit des Authentifizierungsprozesses zu gewährleisten.

Eine Studie hat ergeben, dass “admin” das am häufigsten verwendete Passwort ist. Die Liste der beliebtesten Kennwörter bei Administratoren legt nahe, dass voreingestellte Passwörter oft nicht geändert werden.

Ein bekannter Sicherheitsanbieter hat über 1,8 Millionen Passwörter von Administrator-Konten analysiert. Das Ergebnis zeigt, dass Administratoren bei der Auswahl ihrer Passwörter genauso vorhersehbar handeln wie Verbraucher. Sie akzeptieren voreingestellte Passwörter und ändern sie nicht.

An erster Stelle der Liste steht das oft werkseitig vergebene Passwort “admin” mit rund 40.000 Einträgen. Auch die weiteren Plätze lassen vermuten, dass zumindest einigen Administratoren die Bedeutung von sicheren Passwörtern nicht bekannt ist. Auf dem zweiten Platz landet „123456“, gefolgt von “123454678” und „1234“.

Bei der Analyse stellte sich heraus, dass “Password” das fünfthäufigste Kennwort ist. Die restlichen Plätze in den Top Ten sind Variationen der ersten fünf Plätze wie zum Beispiel „admin123“. Outpost24 teilte mit:

„Unsere Top-20-Ergebnisse beschränken sich zwar auf bekannte und vorhersehbare Passwörter, doch die Tatsache, dass sie mit Administratorportalen in Verbindung gebracht wurden, zeigt uns, dass bösartige Akteure gut gerüstet sind, um Benutzer ins Visier zu nehmen.“

Datenlecks in öffentlichen Verwaltungen können verheerende Auswirkungen haben. Ein Beispiel dafür ist der Fall des US-amerikanischen Office of Personnel Management (OPM), bei dem im Jahr 2015 Hackern Zugriff auf die sensiblen Daten von über 21 Millionen Regierungsangestellten und deren Familienmitgliedern gewährt wurde. Die gestohlenen Informationen beinhalteten unter anderem Namen, Sozialversicherungsnummern und Hintergrundüberprüfungen, was zu einem großen Vertrauensverlust in die Behörde führte.

Ein weiteres Beispiel ist der Hackerangriff auf das deutsche Bundeskanzleramt im Jahr 2018, bei dem Unbekannte versuchten, sich durch eine Schwachstelle in einer App Zugang zu verschaffen. Das zeigt deutlich, dass es mehr als nur ein Passwort benötigt, um den Schutz von Daten sicherzustellen. Eine zusätzliche Authentifizierungsschicht wie die Zwei-Faktor-Authentifizierung (2FA) kann dabei helfen, sowohl Benutzer als auch Unternehmen vor solchen Angriffen zu schützen.

Die Implementierung von 2FA in öffentlichen Verwaltungen ist unverzichtbar, um die Daten der Bürgerinnen und Bürger zu schützen. Denn wie bereits in den vorherigen Abschnitten besprochen wurde, kann ein einfaches Passwort nicht ausreichend sein, um vor Hackerangriffen oder Datendiebstahl zu schützen. Durch die zusätzliche 2-Faktor-Authentifizierung wird ein höheres Maß an Sicherheit gewährleistet.

Daher sollten öffentliche Verwaltungen nicht auf die Implementierung von 2FA verzichten und sich mit dem Thema auseinandersetzen, um eine höhere Datensicherheit zu gewährleisten.

REINER SCT Authenticator

Hardware für Zwei-Faktor-Authentisierung

Der ultimative Schutz Ihrer Online-Accounts. Sichern Sie Plattformen wie Microsoft (Office 365), Google, Amazon, PayPal, Etsy, GMX, 1&1, X, Facebook und viele mehr.

FAQ: Häufig gestellte Fragen

Behörden und öffentliche Verwaltungen verwalten oft sensible Daten und persönliche Informationen von Bürgern. 2FA in öffentlichen Verwaltungen erhöht die Sicherheit und verringert das Risiko von Datenverletzungen und unbefugtem Zugriff auf diese Daten. Dadurch wird das Vertrauen der Bürger gestärkt und der Schutz persönlicher Informationen gewährleistet.

Die Zwei-Faktor-Authentifizierung bietet den Vorteil, dass sie die Sicherheit erhöht und das Risiko von Kontenübernahmen und Datenverletzungen verringert. Sie kann außerdem die Produktivität steigern, da Benutzer aufgrund der zusätzlichen Sicherheitsebene weniger anfällig für Phishing-Angriffe oder Identitätsdiebstahl sind.

Kommunale Verwaltungen:

Landesverwaltungen:

Bundesverwaltungen:

Europäische Union Verwaltungen:

Sozialversicherungsverwaltungen:

Polizeiverwaltungen:

Justizverwaltungen:

Bildungsverwaltungen:

Weitere Links

Jetzt kaufen 2FA in Microsoft 365: Warum die Zwei-Faktor-Authentisierung unverzichtbar ist für Ihren Schutz In

Jetzt kaufen Sicherheit auf ein neues Level: Warum 2FA in WordPress unverzichtbar ist In der

Jetzt kaufen (2FA) Zwei-Faktor-Authentisierung bzw. Authentifizierung an Universitäten: Ein umfassender Leitfaden! 📝 Inhaltsverzeichnis Bedeutung der

DNS-Spoofing: Definition und Schutzmaßnahmen In der IT-Sicherheit ist DNS-Spoofing ein Sammelbegriff für verschiedene Varianten der

Inkognito-Modus richtig nutzen Der Inkognito-Modus klingt im ersten Moment für viele unerfahrene Anwender wie eine

Proxy-Server und die Gefahr durch Hacker Proxy-Server dienen als Vermittler zwischen einem Computer und dem

Adversary-in-the-Middle-Angriff: Gefahr für alle Daten Ein Adversary-in-the-Middle-Angriff ist eine Form des Man-in-the-Middle-Angriffs, allerdings imitiert der

Man-in-the-Middle-Angriff erkennen und verhindern Ein Man-in-the-Middle-Angriff ist eine Attacke, bei der Daten abgefangen, mitgelesen oder

Datenschutz bei ChatGPT und anderer KI Mit neuen Entwicklungen und technischen Fortschritten stellen sich immer

Zeiterfassung und Datenschutz Durch die Entscheidung des Bundesarbeitsgerichts im September 2022, dass die Arbeitszeit aller

Vishing und was man dagegen tut Beim Vishing handelt sich sozusagen um eine Weiterentwicklung vom

Daran erkennt man, dass das Handy gehackt wurde Das Handy oder Smartphone ist ein sehr

Eine hacksichere Webseite erstellen Die eigene Webseite hacksicher zu machen, ist ein sinnvoller Schritt im

Cybersecurity im Urlaub Urlaubszeit. Endlich Entspannung. Fern von der Arbeit. Einfach mal abschalten. Die Natur

Qualifikationen von Datenschutzbeauftragten Ein Datenschutzbeauftragter sorgt dafür, dass in einem Unternehmen die Richtlinien des Datenschutzes

Umgang mit gehackten E-Mails Die E-Mail ist als Kommunikationsmedium nicht mehr wegzudenken. Dementsprechend beliebt ist

Betrügerische Webseiten und Fake Shops Dass Hacker alles versuchen, um an die Daten von Personen

So kann man Spam verhindern Spam ist uns allen sehr gut bekannt. Er begegnet uns

Statistiken zur Zwei-Faktor-Authentifizierung Statistiken zur Zwei-Faktor-Authentifizierung Die Zwei-Faktor-Authentifizierung gibt es bereits seit einigen Jahren. Allerdings

Die Security Awareness in deutschen Unternehmen Nach wie vor gibt es viele Menschen und Unternehmen,